Статья взята здесь.

¶ Настройка MikroTik L2TP Server + IPSec

В этой статье мы покажем, как сделать настройку L2TP Server с IPSec на MikroTik. Постараемся детально описать все нюансы и тонкости конфигурирования.

На сегодняшний день есть множество способов организовать VPN, но на мой взгляд L2TP является оптимальным выбором, так как данный протокол существует во всех ОС и имеет ряд преимуществ о которых мы поговорим ниже.

Настройка L2TP MikroTik для многих может оказаться не такой уж и простой задачей. Давайте разберемся на практике, так ли это сложно?

Протокол L2TP не предоставляет механизмов шифрования, поэтому рассмотрим связку L2TP + IPSec для подключения удаленных устройств к корпоративной сети. Узнаем как выполнить настройку туннеля L2TP IPSec между MikroTik, что позволит объединить офисы по данной технологии.

L2TP — это туннельный протокол служащий для организации виртуальных частных сетей, объединивший в себе лучшие функции протоколов PPTP (Microsoft) и L2F (Cisco).

IPSec – это набор протоколов служащий для шифрования, аутентификации и обеспечения защиты при отправке IP-пакетов. Основное применение нашел при организации VPN-соединений.

Site-to-Site – туннельное соединение, между роутерами Mikrotik.

Client-to-site – туннельное соединение, при котором конкретное устройство (ноутбук, домашний ПК) подключается к маршрутизатору. Примером может служить ситуация, когда сотрудник компании из дома подключается к сети организации и получает доступ к сетевым ресурсам;

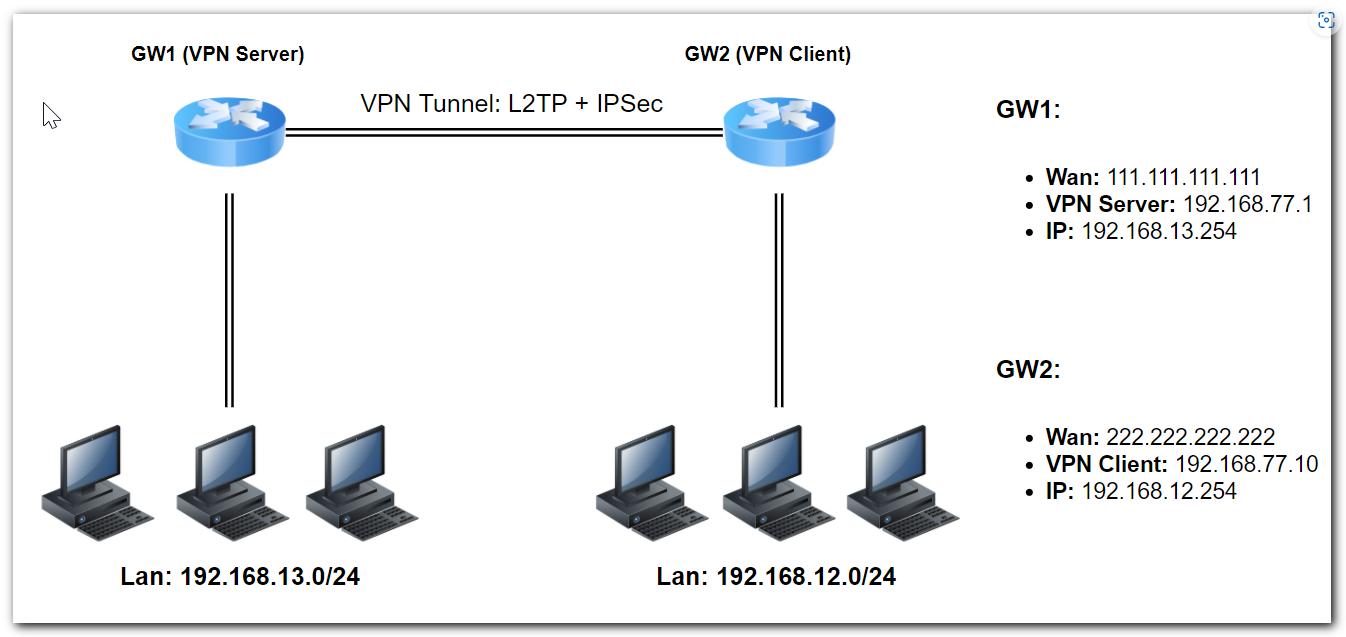

Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

Попробуем объединить два офиса фирмы в одну виртуальную частную сеть (VPN) используя туннельный протокол L2TP в связке с IPSec на оборудовании Mikrotik.

Схема подключения:

¶ Описание схемы

Mikrotik в главном офисе GW1, будет настроен на роль L2TP Server + IPSec, со следующими настройками:

Внешний IP (WAN): 111.111.111.111;

IP-адрес VPN Server: 192.168.77.1;

Адрес в LAN сети: 192.168.13.254.

MIkrotik в филиале GW2 будет являться VPN-клиентом с настройками:

Внешний IP (WAN): 222.222.222.222 (хотя тут статический адрес не обязателен);

IP-адрес VPN Client: 192.168.77.10;

Адрес в LAN сети: 192.168.12.254.

Приступим к настройке.

¶ Настройка Mikrotik L2TP Server. Главный офис

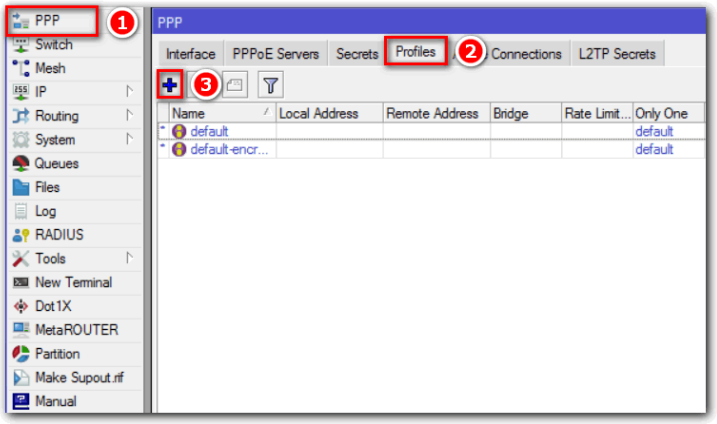

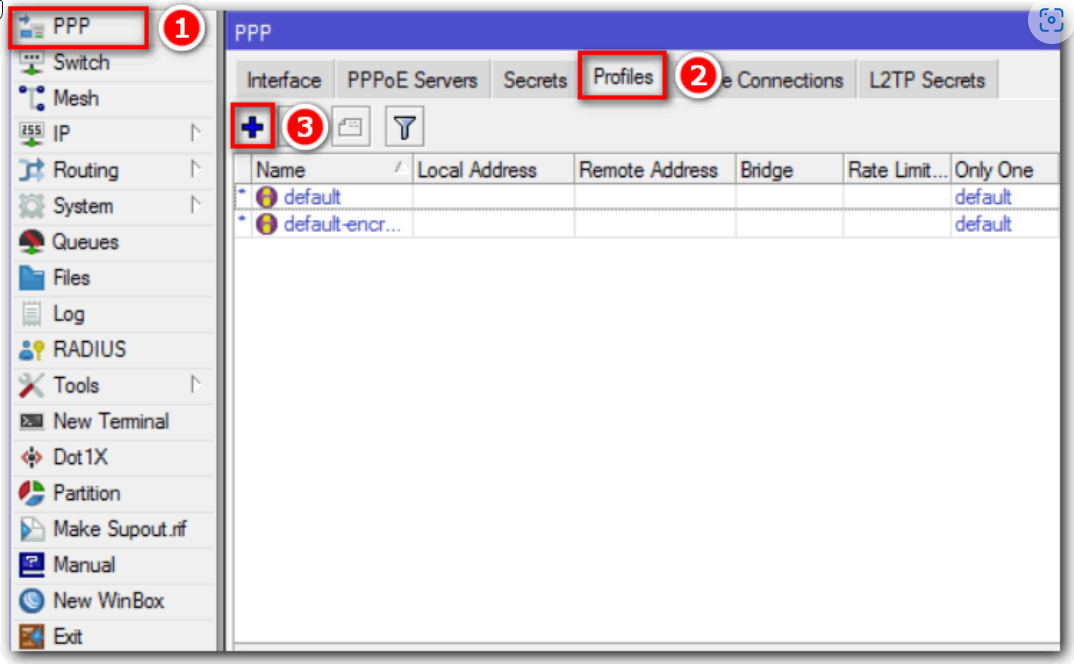

Создаем профиль подключения

У Mikrotik в меню PPP есть два профиля по умолчанию, которые используются для PPP соединений. Рекомендуется не изменять профили по умолчанию, а создать и использовать под свою задачу новый.

Создадим профиль для подключения, в котором укажем имя для соединения, назначим статические IP-адреса для L2TP сервера и клиента. Отроем Winbox, перейдя:

PPP => Profiles => “+”.

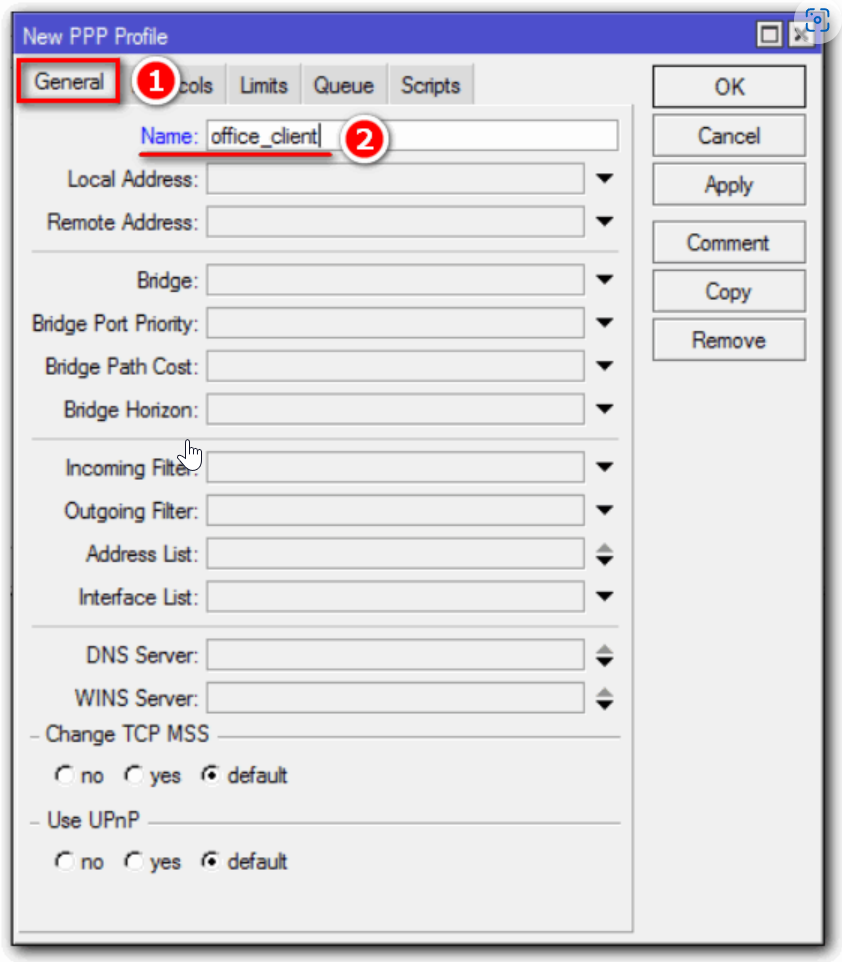

В окне New PPP Profiles, открыв, вкладку "General" укажем информацию:

Name: l2tp-site-to-site;

Local Address: 192.168.77.1;

Remote Address: 192.168.77.10.

Рекомендуется для туннеля вида Site-to-Site назначить статические IP.

Мы указали:

Произвольное имя для профиля(Name);

Присвоили IP для L2TP-Сервера (Local Address);

IP-Адрес L2TP-Клиента (Remote Address).

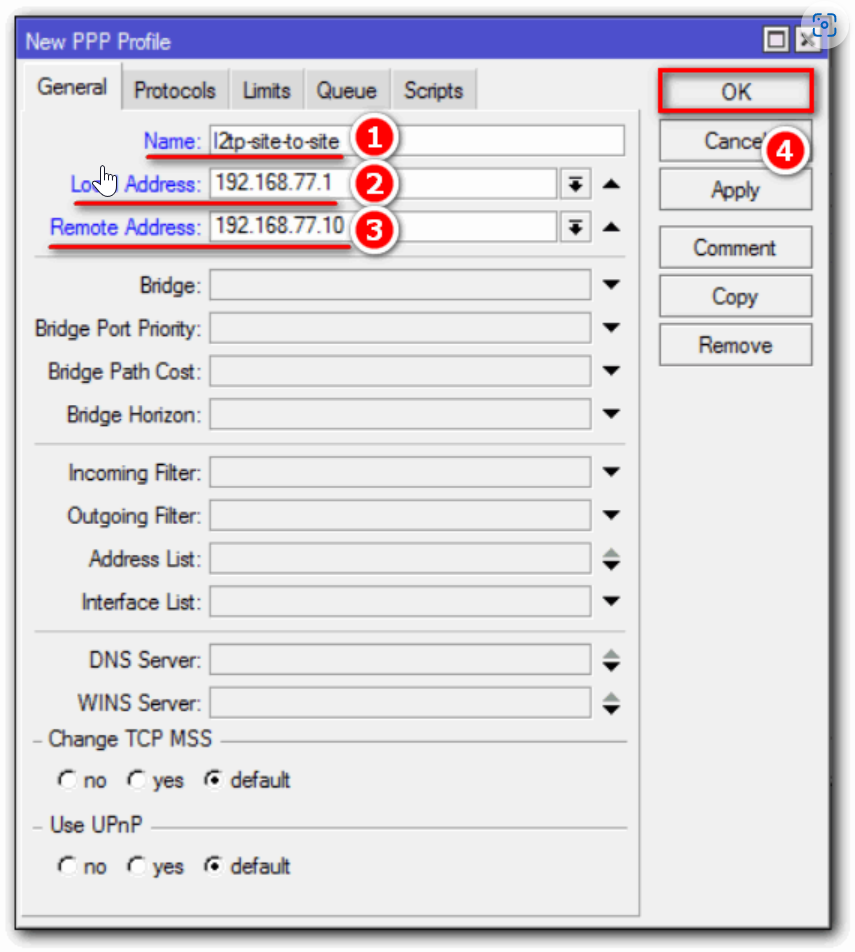

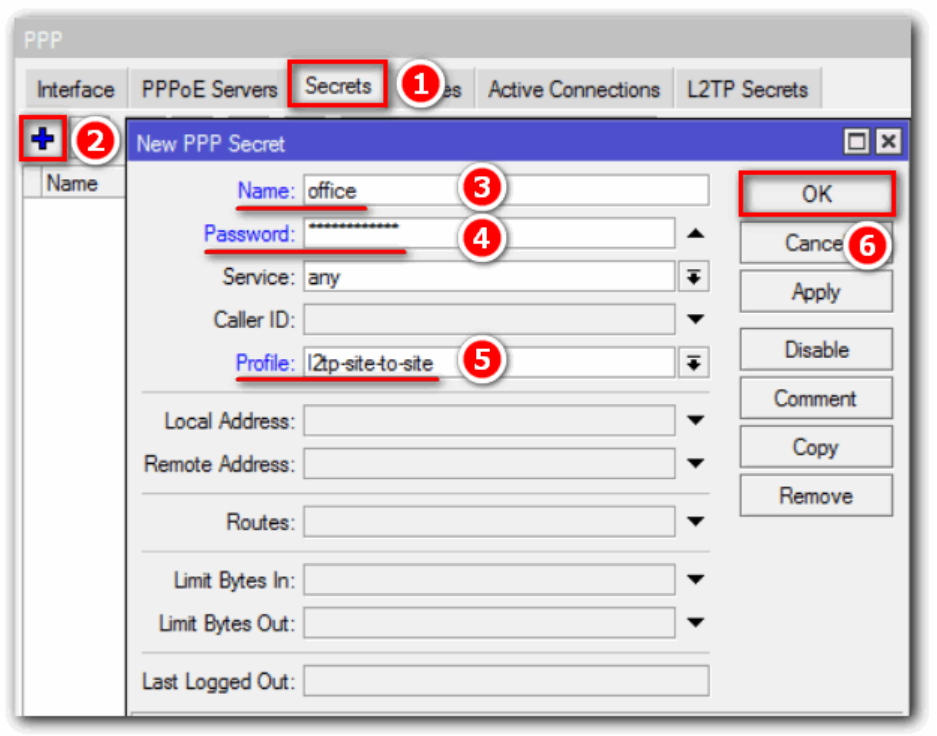

¶ Настраиваем Secret

На вкладке «Secrets» мы настраиваем имя, пароль и профиль подключения для L2TP-Клиента. Для этого выполним действия:

Secrets => “+”;

Name: office;

Password: qwas1234;

Profile: из выпадающего списка выбираем ранее созданный профиль (l2tp-site-to-site).

Рекомендуется придумывать сложные пароли. Минимум 12 символов разного регистра с использованием спец. символов.

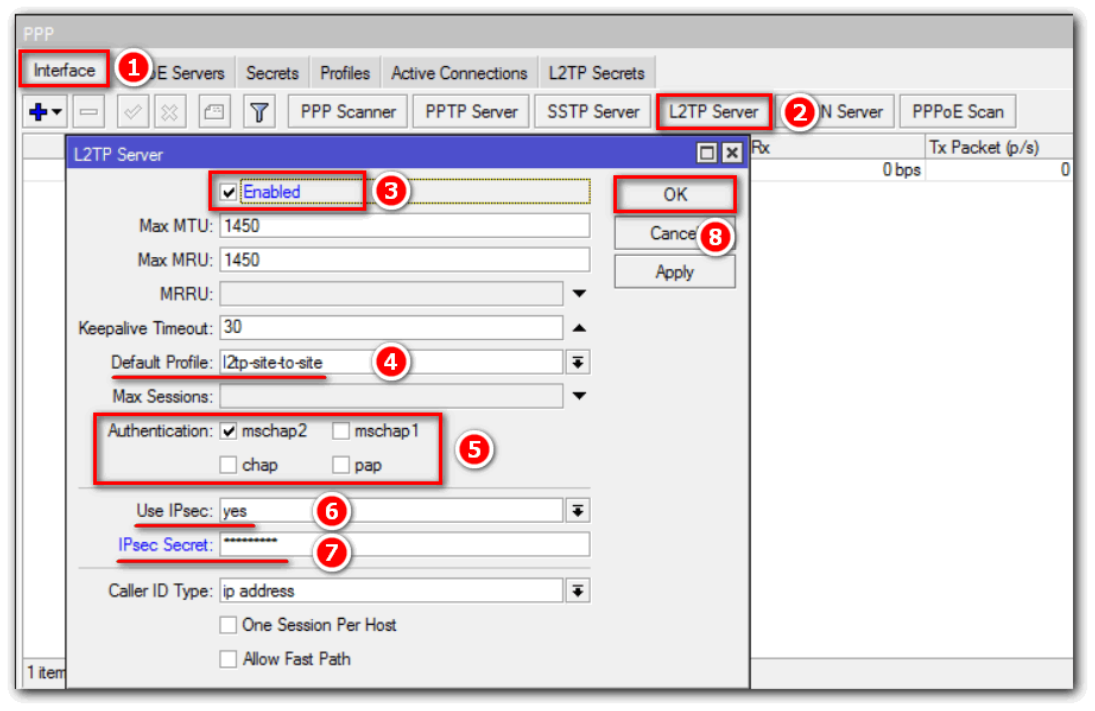

¶ Включаем L2TP Server и IPSec

Следующим шагом включим L2TP Server на Mikrotik указав профиль, метод аутентификации и ключ шифрования для IPSec. Выберем пункт меню Interface, настроим как показано на рисунке ниже:

Не забываем придумывать сложные пароли.

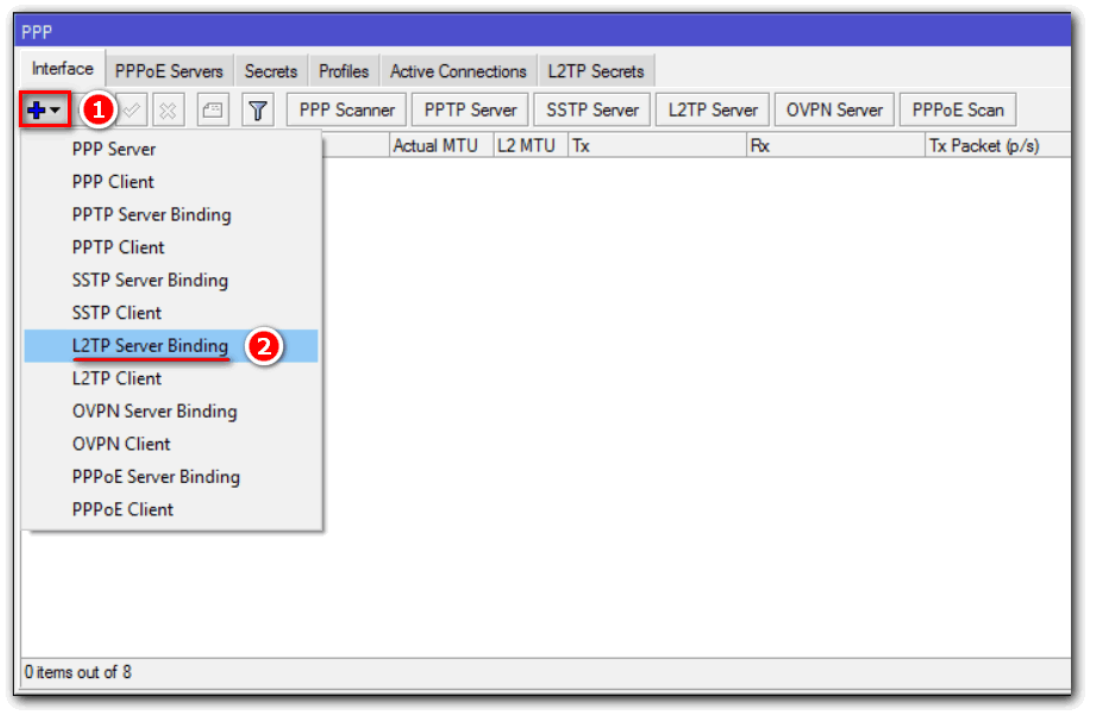

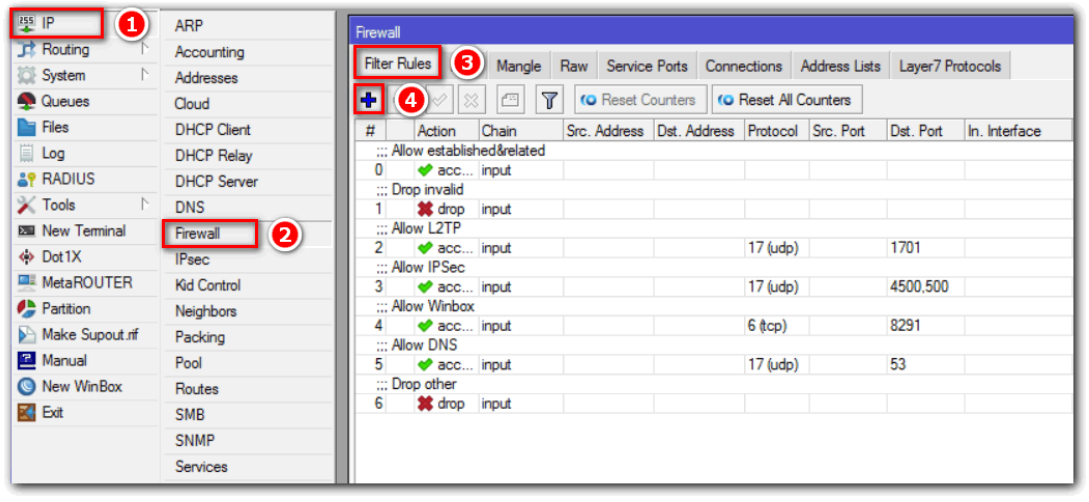

¶ Создаем интерфейс

Создадим статический интерфейс L2TP Server Binding. Это позволит избежать проблемы с маршрутизацией между сетями, которые могут возникнуть при разрыве соединения.

Заполним открывшееся окно New interface. Вкладка «General»:

Где:

Name – это произвольное имя интерфейса;

User – имя пользователя, которое мы назначили на вкладке Secrets.

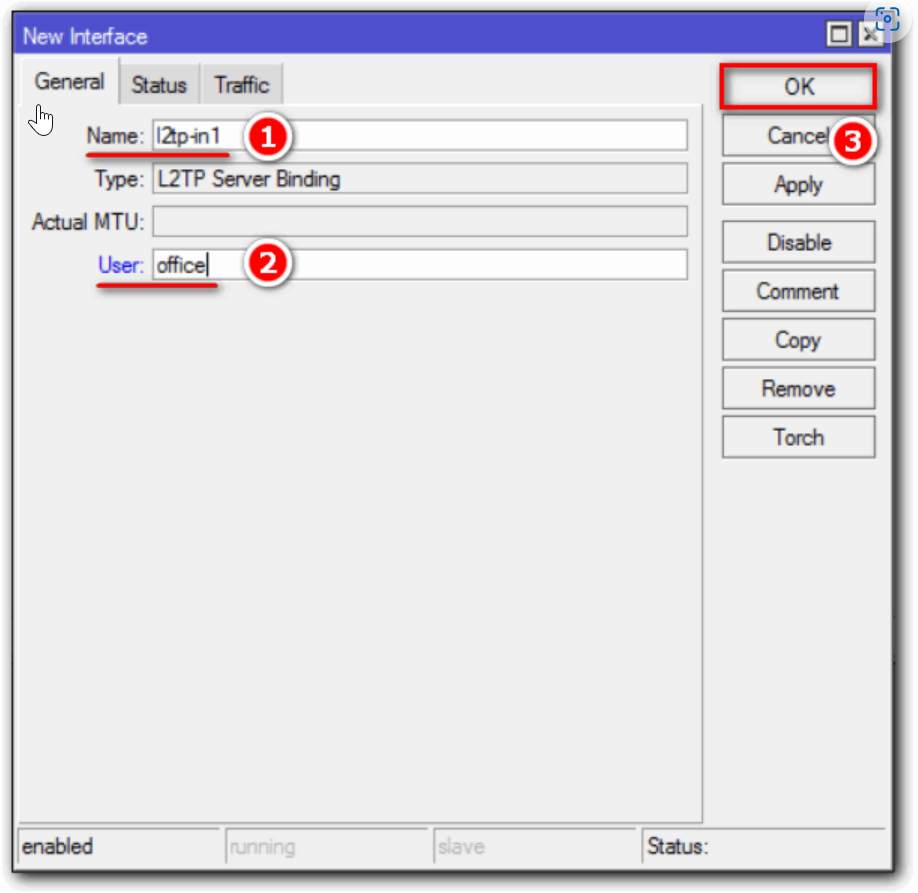

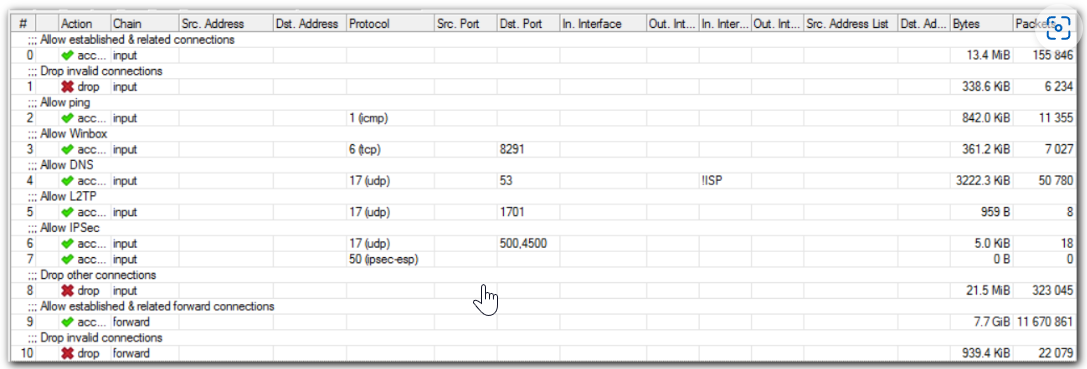

¶ Настройка firewall

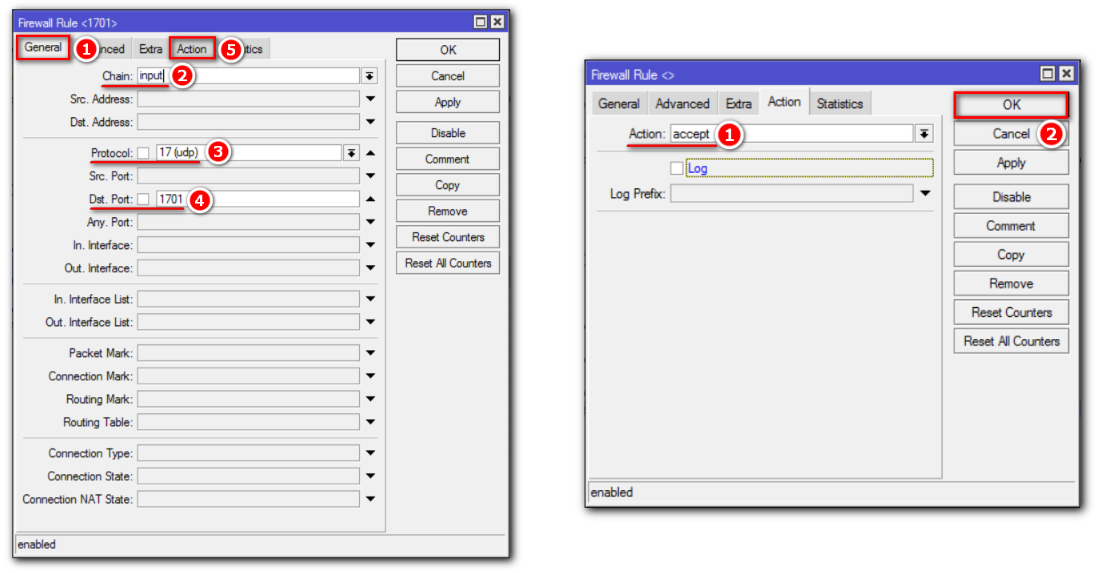

Добавим правила в наш файрвол, тем самым разрешая трафик для L2TP, два правила для IPSec и протокол Ipsec-esp:

IP => Firewall => Filter Rules => “+”.

Добавим разрешающее правило для L2TP, который работает на 1701(UDP) порту:

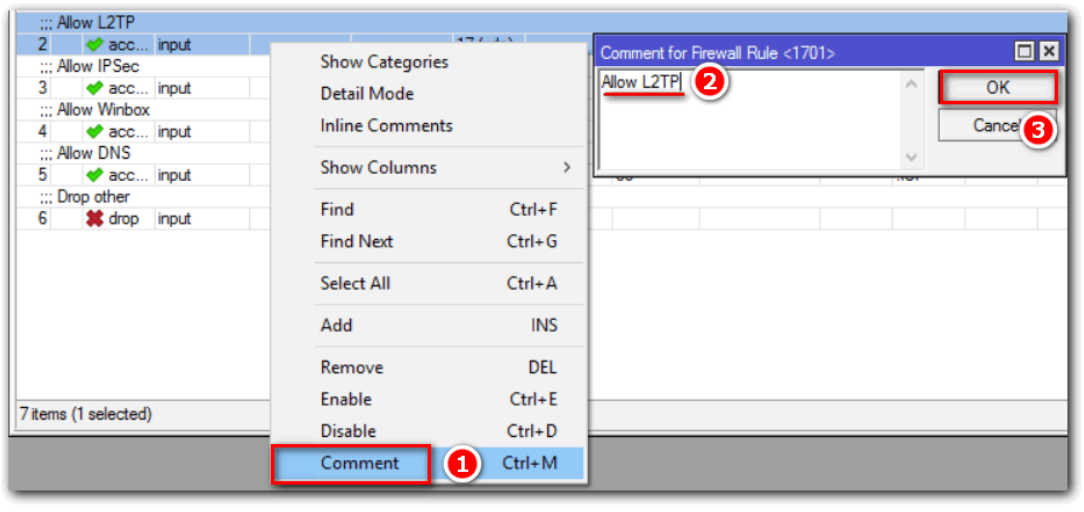

После нажмем правой кнопкой мыши на созданное правило и добавим комментарий, нажав строку Comment из меню:

Добавим правило для UDP портов 4500, 500:

Добавим комментарий для этого правила, как показано выше.

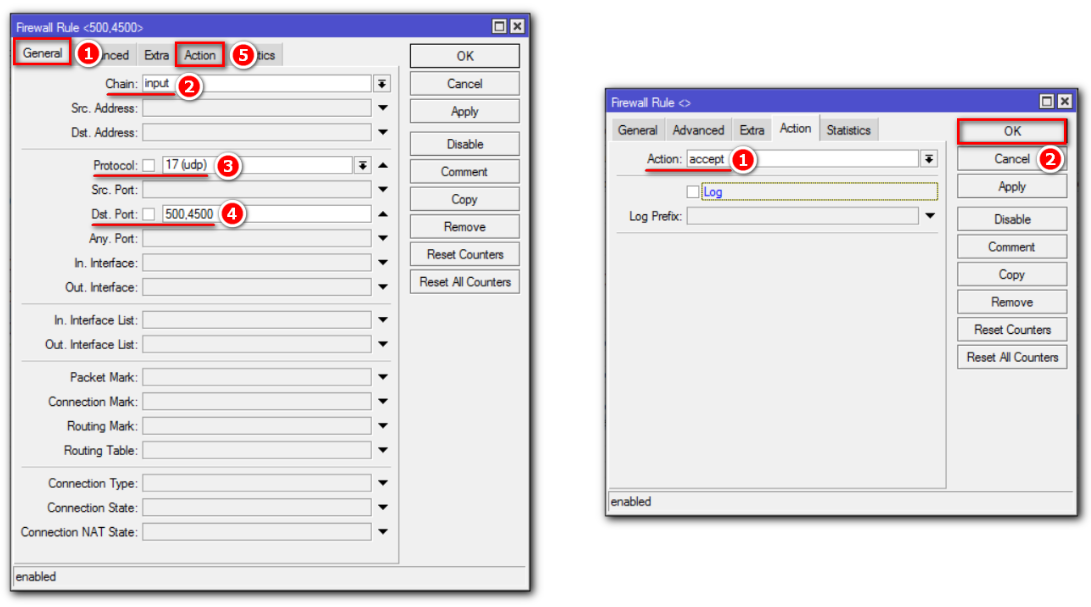

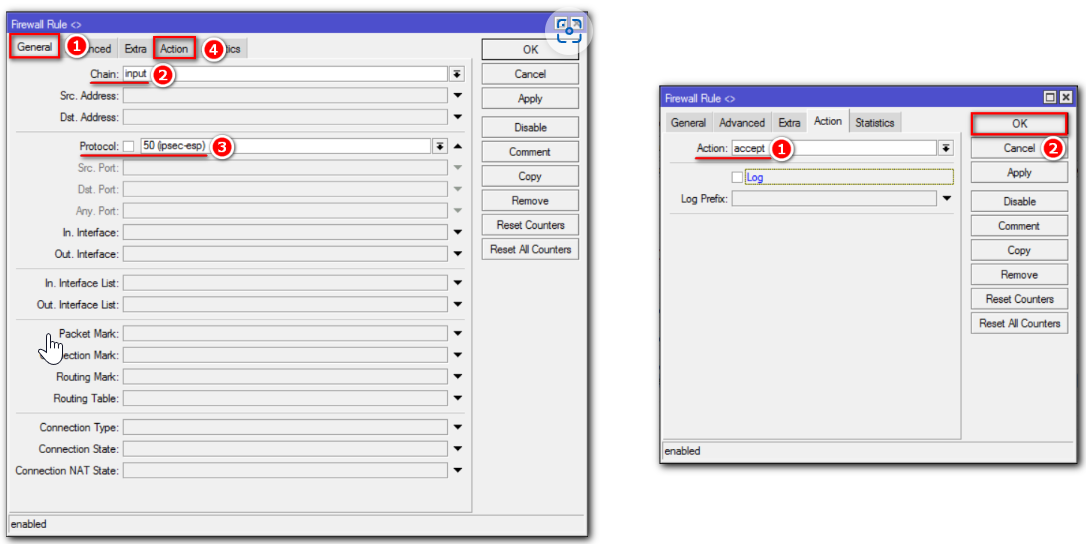

Разрешим протокол IPsec-esp:

Очень важен порядок расположения правил. Ваш firewall после настроек должен выглядеть примерно следующим образом:

Для более глубокого понимания работы брандмауэра рекомендуем ознакомиться со статьей MikroTik настройка firewall

На этом настройка L2TP Server Mikrotik закончена.

¶ Настройка филиала (L2TP Client)

Выполним настройку L2TP клиента. Для этого необходимо на роутере Mikrotik добавить интерфейс с настройками подключения к главному филиалу указав его IP-адрес, идентичные значения IPSec и аутентификации.

Создадим свой профиль для подключения:

PPP => Profiles => “+”.

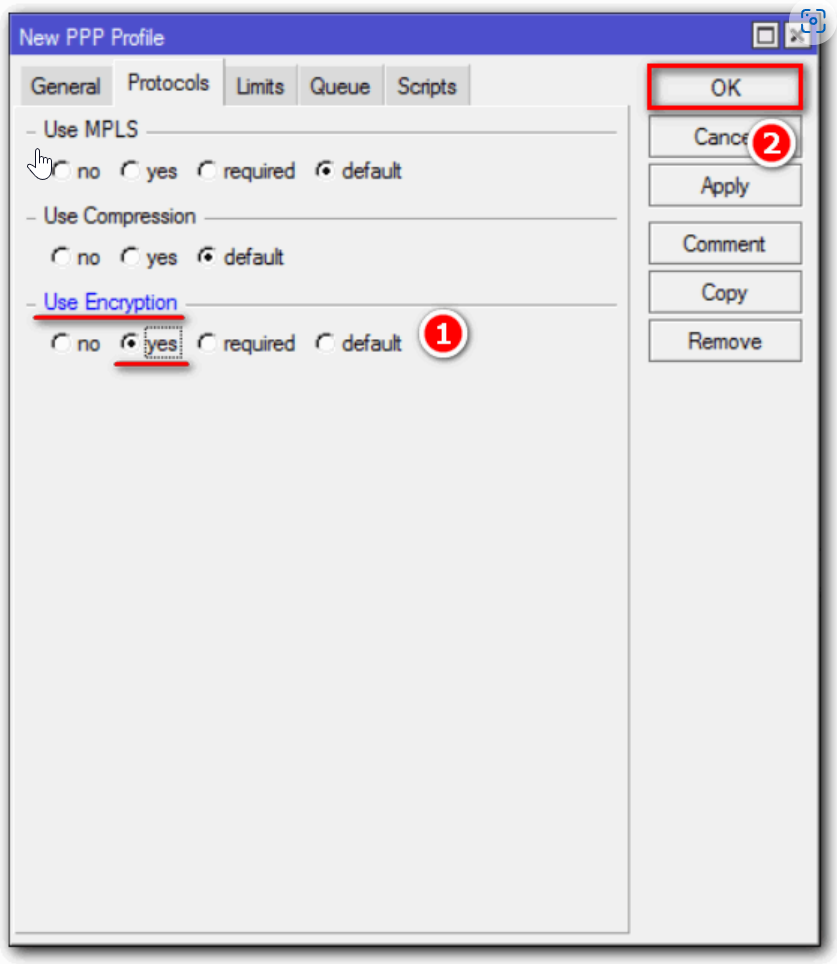

На вкладке «General» укажем имя профиля:

Далее откроем вкладку «Protocols», установим обязательное шифрование:

Use Encryption: Yes;

OK.

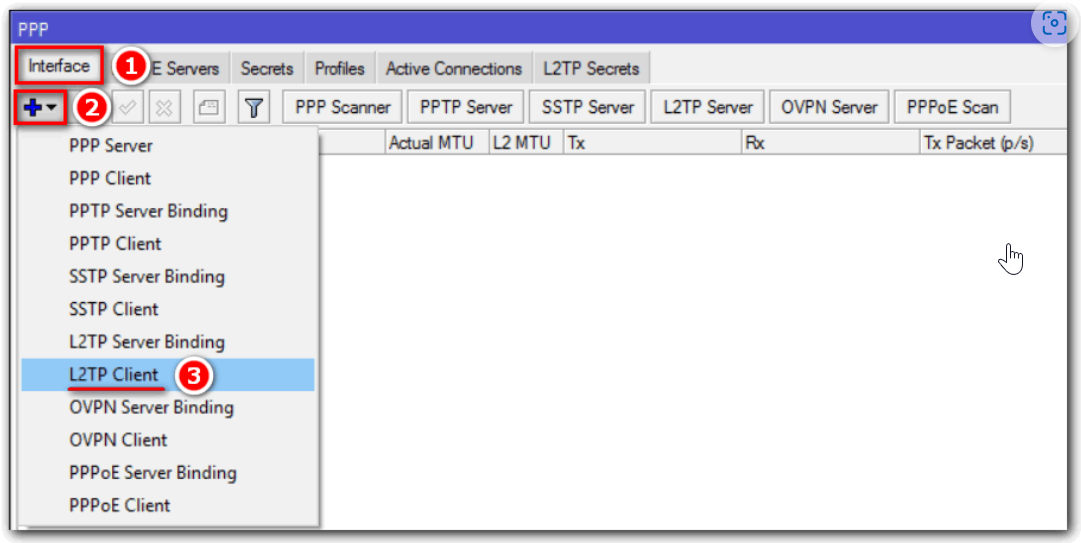

Добавляем L2TP Client:

Interface => “+”;

L2TP Client.

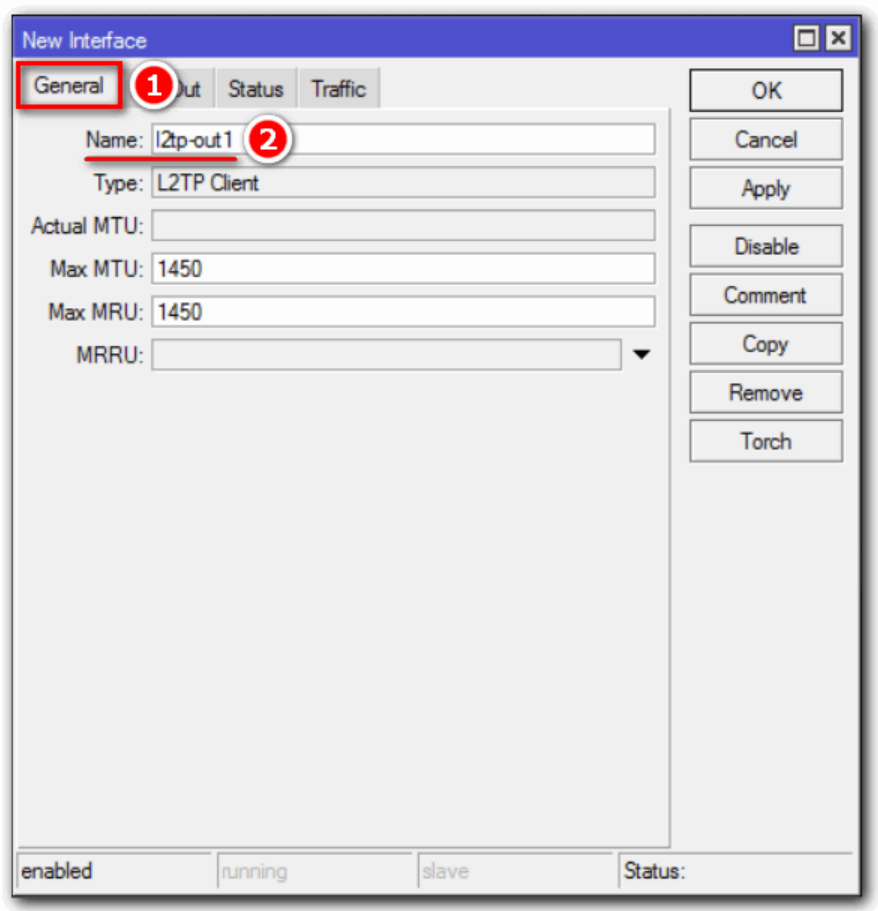

Вкладка «General»:

Укажем имя интерфейса.

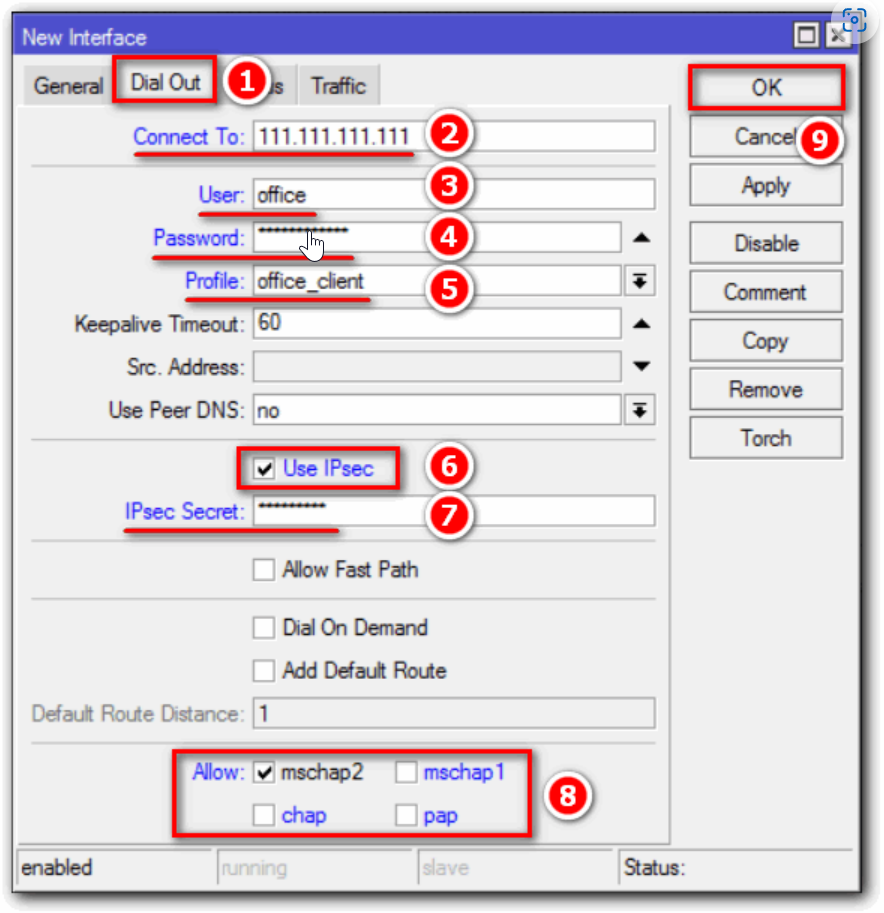

Вкладка «Dial Out»:

Connect To – указываем IP-адрес главного филиала (WAN);

User – имя пользователя, созданное в разделе Secrets;

Password – пароль учетной записи;

Profile – профиль подключения созданный в предыдущем шаге;

Use IPSec - Устанавливаем галочку на пункте, активируя набор протоколов шифрования;

IPsec Secret – вводим ключ шифрования IPSec как на сервере;

Allow - в этом разделе оставляем метод аутентификации mschap2.

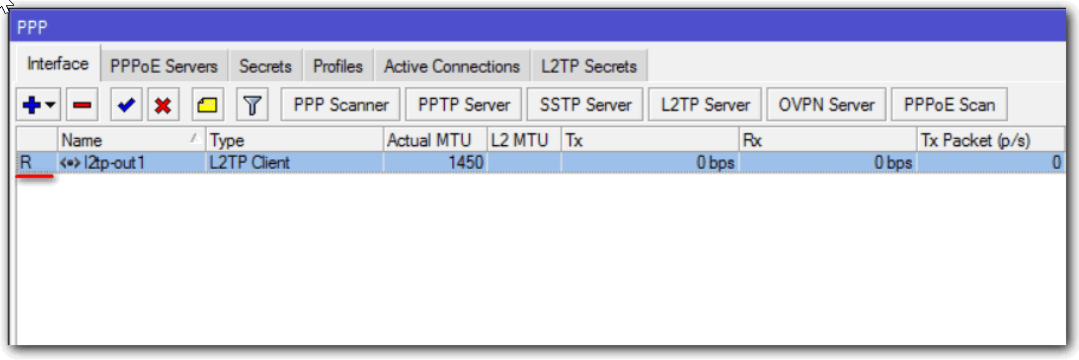

Ждем некоторое время. Если мы все сделали правильно, то увидим букву “R” слева от имени подключения:

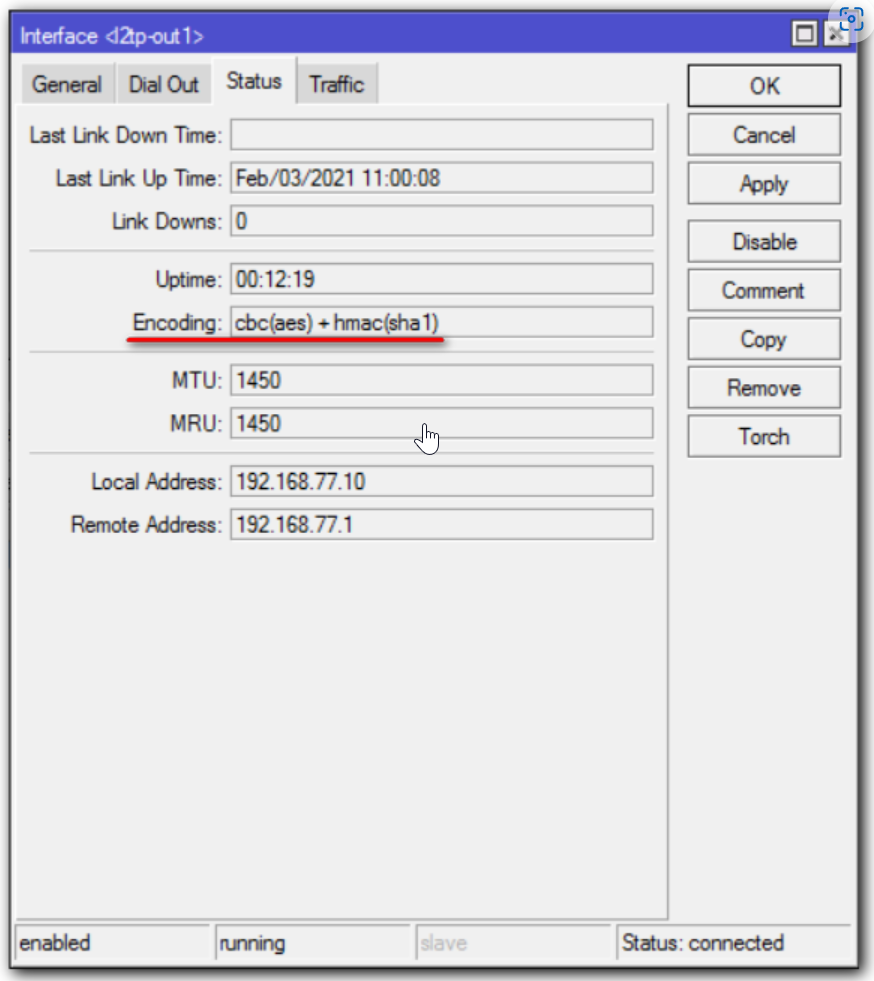

Статус туннеля можем посмотреть, зайдя в настройки интерфейса:

Здесь мы видим дату и время, когда туннель поднялся (Last Link Up Time), количество разрывов соединения (Link Downs), время жизни соединения (Uptime), метод шифрования (Encoding) и другие параметры.

Осталось настроить маршрутизацию между подсетями.

¶ Настройка маршрутизации межу офисами

Пропишем маршруты на обоих роутерах Mikrotik. Так подсети увидят друг друга.

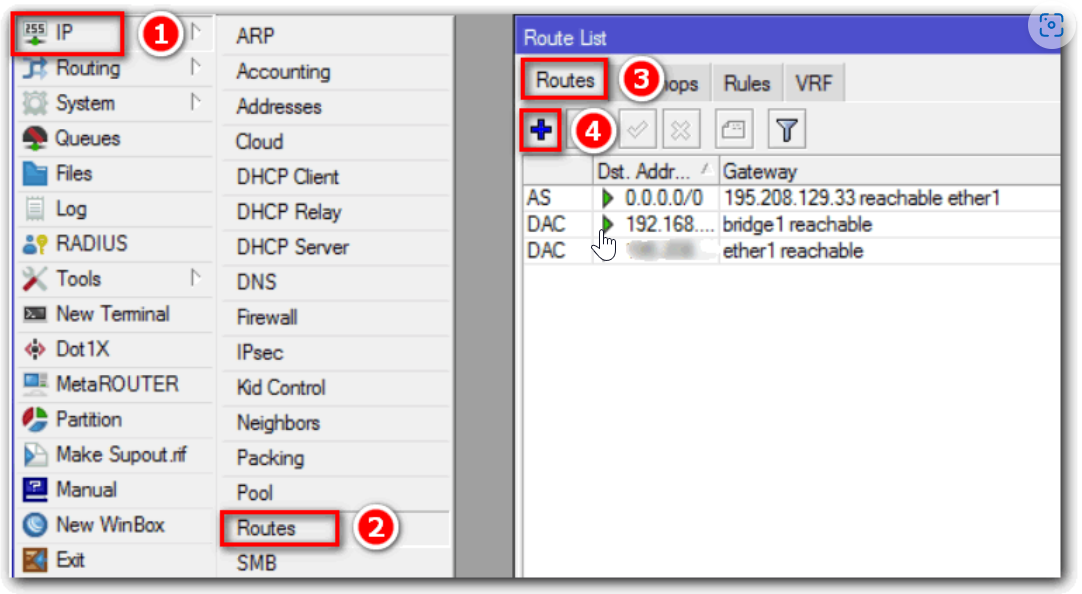

Для начала зайдем на маршрутизатор главного офиса (GW1), выполним следующие действия:

IP => Routes => “+”.

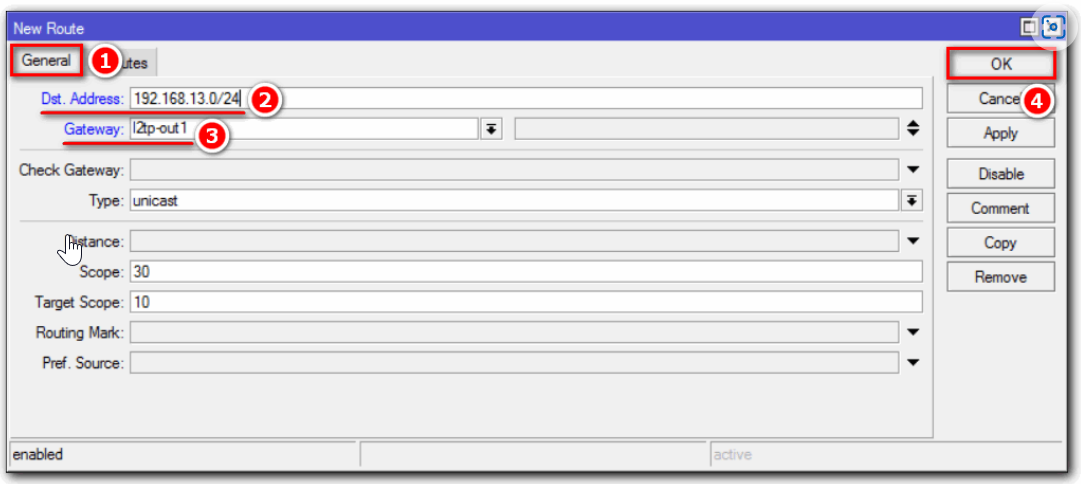

Укажем удаленную подсеть и шлюз, который будет обрабатывать запросы:

Где:

Dst. Address – Адрес удаленной подсети (филиал);

Gateway – шлюз (созданный интерфейс в предыдущем шаге), который будет обрабатывать запросы с сети филиала.

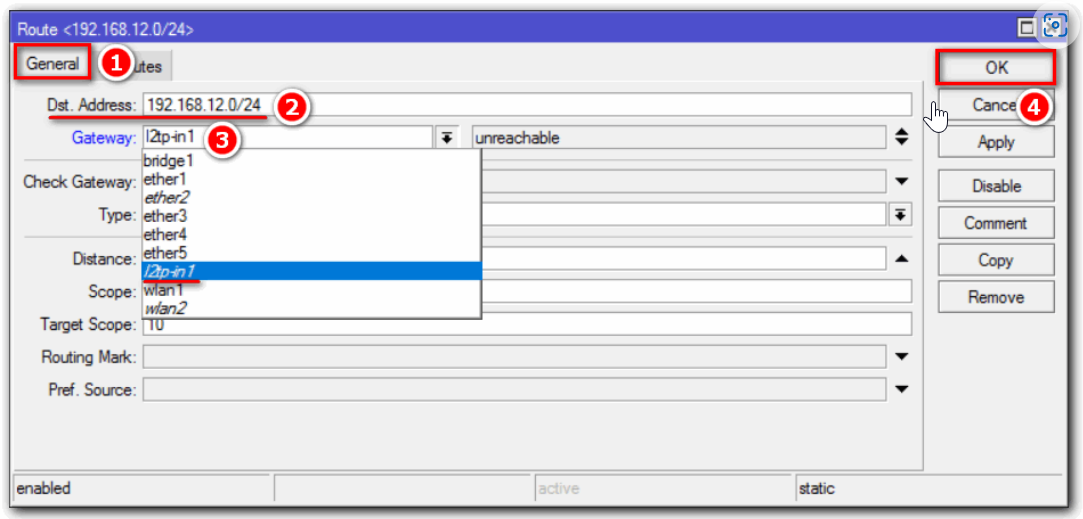

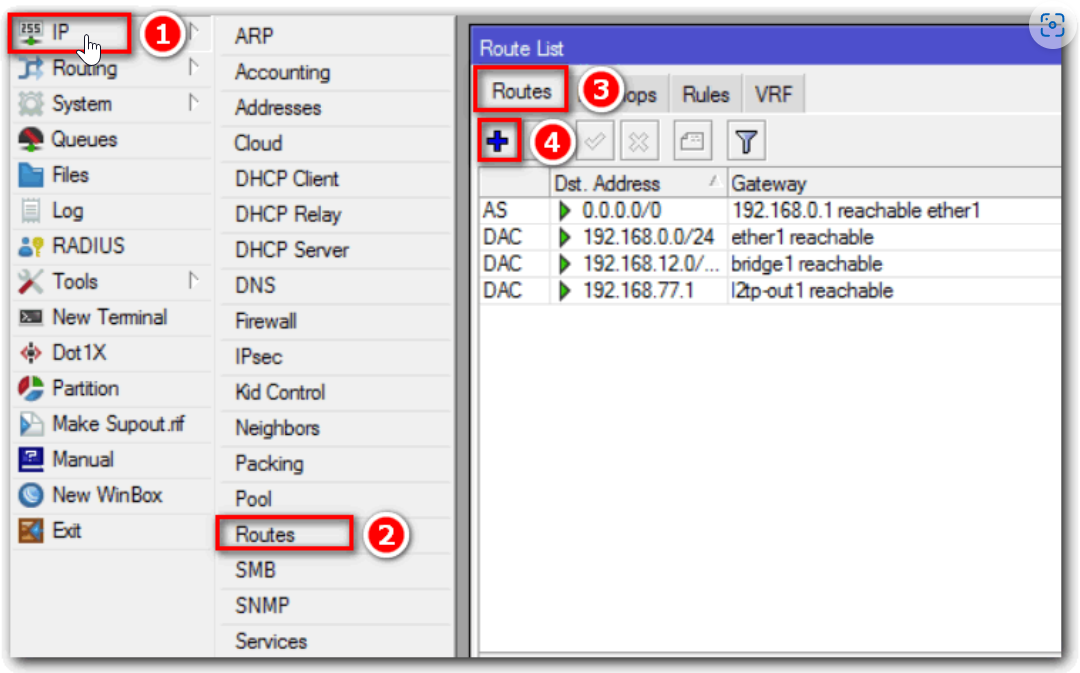

Затем зайдем на Mikrotik филиала (GW2), добавим маршрут:

IP => Routes => “+”.

Укажем подсеть главного офиса и назначим Gateway:

Где:

Dst. Address – адрес удаленной подсети (главный офис);

Gateway – шлюз (созданный интерфейс), который будет обрабатывать запросы с сети главного офиса.

Теперь филиалы видят друг друга. На этом настройка L2TP + IPSec между роутерами Mikrotik (Site-to-site), закончена.